Итак, для начала вспомним, что такое Cracked IPA - это IPA файл, с программой (!!!) в которой удален "CryptID" т.е. та часть в которой содержатся сведения с какого аккаунта была произведена покупка, если его удалить, то Tunes не сможет спросить авторизацию, т.к. не будет знать к чему. Правда в таких ситуациях если он не может узнать кем куплена программа возникает ошибка авторизации, которая в свою очередь лечится installd и AppSync.

Далее я привиду несколько примеров программ которые помогут вам "отвязать" программы от своего аккаунта, дабы можно было поделится ими с друзьями.

[HR="1"][/HR]

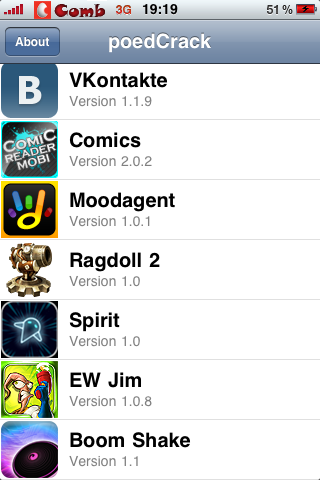

poedCrack

[HR="1"][/HR] Разработка Австралийской хакерши poedGirl, которая в прочем активно сотрудничает с командой Hackolous'а. Мой личный выбор, из плюсов данного продукта отмечу его возможность работать с "Fat Binary" т.е. расшифровывать большие программы (но сразу замечу - эта функция доступна только iPhone 3Gs и ipod Touch 3G - другим на это несколько не хватает оперативной памяти)

Разработка Австралийской хакерши poedGirl, которая в прочем активно сотрудничает с командой Hackolous'а. Мой личный выбор, из плюсов данного продукта отмечу его возможность работать с "Fat Binary" т.е. расшифровывать большие программы (но сразу замечу - эта функция доступна только iPhone 3Gs и ipod Touch 3G - другим на это несколько не хватает оперативной памяти) GUI версия

Разработана andydam на основе poedCrack. Это именно GUI оболочка, а не самостоятельная программа, т.е. работать без установленной CLI версии она не будет. Конечно, красиво, довольно удобно, но из-за GUI версии возникают проблемы при использовании CLI. Именно GUI оболочка - причина самой распространенной проблемы "Unable to find CryptSize" (как ее лечить, читайте дальше).

Ах, да программа спрашивает у вас ник того кто взломал программ... правда куда он исчезает - еще предстоит разгадать.

Устанавливать довольно легко: сначала ставим CLI версию, а потом deb пакет. (скачать их можно ниже)

CLI версия

CLI версия poedCrack используется как и любая другая консольная программа, через Terminal.Устанавливаем ее так:

1)Проверяем, установлены ли у нас зависимости через Cydia, если необходимо доставляем необходимые.

2)Копируем файл poedCrack в //bin/

3)Назначаем права на файл 777 root:wheel

Используем ее так:

poedCrack %Application_name% |

Важно:

-Имя взламываемого приложения должно писаться как название папки app в которой он лежит

Пример: программа на спрингборде и в AppStore называется Run!, но в файловой системе - //var/mobile/Applications/A92001BB-F4D1-4E90-8FCF-CC193CBE3FBF/RunCocos2D.app, а значит команда будет выглядит как:

poedCrack RunCocos2D |

-Если в имени приложения есть пробел, то оно должно писаться между ковычек

Пример:

poedCrack "Run Cocos 2D" |

-Если возникает ошибка

| /bin/poedCrack: fork: retry: Resource temporarily unavailble Unable to find CryptSize |

Необходимо удалить файл poedCrack из //bin, перезагрузить девайс, вернуть poedCrack на место, назначить повторно права.

<--->

Список обязательных зависимостей |

|---|

* adv-cmds * coreutils * coreutils (/bin) * Erica Utilities * Link Idenitity Editor * Darwin CC Tools * GNU Debugger/gdb * Core Utilities * gawk * APT 0.6 Transitional * zip |

[HR="1"][/HR]

Crackulous

[HR="1"][/HR]

Программа, явно заслуживающая доверия, хотя бы за то что сделана она авторами AppSync, Install0us, AppTrackr. Этим все сказано. Регулярно обновляется, по этому минусов становится все меньше и меньше...Отлично интегрирована с рабочими утилитами Cydia... в общем минус только один - и он точно такой же какой и плюс - Hackolous, они уже давно поняли на что способны по этому стали требовать денежку за самые вкусные плюшки... Так например новая Crackulous 1.0 RC1 Beta доступна только тем кто не поленится внести 30$ жертвоприношений в кошелек ресурса...

Программа, явно заслуживающая доверия, хотя бы за то что сделана она авторами AppSync, Install0us, AppTrackr. Этим все сказано. Регулярно обновляется, по этому минусов становится все меньше и меньше...Отлично интегрирована с рабочими утилитами Cydia... в общем минус только один - и он точно такой же какой и плюс - Hackolous, они уже давно поняли на что способны по этому стали требовать денежку за самые вкусные плюшки... Так например новая Crackulous 1.0 RC1 Beta доступна только тем кто не поленится внести 30$ жертвоприношений в кошелек ресурса...Как я уже говорил программа оснащена обычным GUI интерфейсом, немного более толстым чем у poedCrack, но принцип работы тот-же выбрал приложение - нажал - Crack.

С технической точки зрения программа использует последнюю версию xCrack, но опять же это весьма двоякое утверждение, ибо изначально она была разработана для 2.2.1, а потом буквально за уши вытащена на 3.0... вроде бы опыт накопленный с прошивки 2.2, а вроде бы, те ошметочки которые остались... Ну это конечно никто не скрывал, и первое время после выхода 3.0 Craculous был вовсе не жизнеспособен... прошло время, проблему пофиксили, но насколько удачно вам никто не скажет...

Из разряда интересно, но не нужно - Crackulous способен взламывать сразу несколько приложений.... вот только зачем? -_-

Зависимости:

- Erica Utilities

- GNU Debugger

- Darwin CC Tools

- Link Identity Editor

- Source GUI

- zip

- Gawk

Скачать и установить deb пакет можно самым простым и привычным способом из репозитория сами_знаете_кого.

А, и рекомендую использовать его только вместе с Install0us... может рекламный ход, может очередной баг, но некоторые приложения взломанные Кракулусом, установяться только через него.

[HR="1"][/HR]

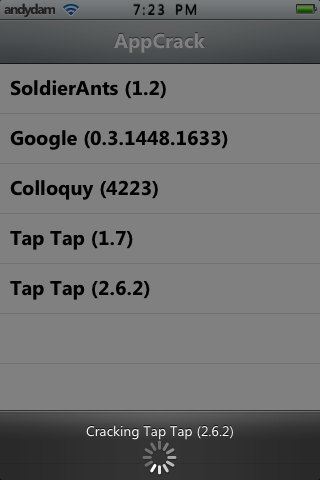

AppCrack

[HR="1"][/HR] AppCrack - приложение появившееся сразу после выхода 3.0, сначала ему грезили стать приемником Crackulous'а, который в то время все еще не работал с третьей версией прошивки, но этого так и не произошло, он сам наступил на грабли своего предшественника - как только вышла 3.1 он выпал из жизни, слишком много ошибок возникало с взломом новой DRM v0.7 которая появилась в приложениях после 3.1, благо сейчас все несколько наладилось, и хоть некоторый коэффициент неудач остался, AppCrack снова может взламывать.

AppCrack - приложение появившееся сразу после выхода 3.0, сначала ему грезили стать приемником Crackulous'а, который в то время все еще не работал с третьей версией прошивки, но этого так и не произошло, он сам наступил на грабли своего предшественника - как только вышла 3.1 он выпал из жизни, слишком много ошибок возникало с взломом новой DRM v0.7 которая появилась в приложениях после 3.1, благо сейчас все несколько наладилось, и хоть некоторый коэффициент неудач остался, AppCrack снова может взламывать.GUI версия

Ну смысла сильно распинатся о ней не вижу... Ибо ее автор --> andydam, точно такой же как у poedCrack GUI... разница в том, что если к poedCrack он выпустил только графическую оболочку, то в AppCrack он приложил руку еще и к скрипту... хотя тоже лишь от части -> Автор CLI версии AppCrack - MadHouse.Сам интерфейс - по классу эконом. До выхода второй беты были страшные проблемы с отображением программ, но сейчас их вроде как и пофиксили.

Найти deb пакет GUI версии вы можете в нашем репозитории.

CLI версия

Скрипт написаный MadHouse, внешне ничем не отличается от poedCrack... вообще по секрету они практически не отличаются - только вот AppCrack в отличии от детища poedGirl не может работать с Fat Binnary, по этому довольно неважно взламывает новые и большие приложения... Но коль пошла такая пьянка, то упомянем и про этот скрипт. 1)

2)Перетаскиваем в /usr/bin/

3)Ставим права 777

Команда:

AppCrack %App_name% %user_name% |

Пример:

AppCrack RunCocos2D Comb |

Зависимости |

|---|

|

[HR="1"][/HR]

AppBox

[HR="1"][/HR]

Замена Instal0us'а... Уже интересно? В принципе да, логически предположим что коли это замена Install0us'а, то и Craculous под нее тоже попадет? Кто знает... если судить о перспективах программы сейчас, то бушующее у нее определенно есть... Но явно не по тому что он лучше взламывает - а по тому что это несколько программ в одной. За основу Крака в ней взят немного дописанный скрипт AppCrack. Плюшка? Нет. Симбеоз - AppBox есть вторая попытка AppCrack'а придти на замену Crackulous'у. В первый раз когда Crackulous приостановился в развитии, это не вышло, помешал Install0us... Сейчас когда Install0us прекратил развиваться, почему бы не попытаться забрать его лавры себе? Шансы есть, осталось лишь найти желание разработчиков... Внедрить в AppBox Updatr, дабы возместить то чего все ждали от Install0us 3.0, и продолжать развивать AppCrack в сторону новых систем DRMv0.7 и Fat Binnary.

Замена Instal0us'а... Уже интересно? В принципе да, логически предположим что коли это замена Install0us'а, то и Craculous под нее тоже попадет? Кто знает... если судить о перспективах программы сейчас, то бушующее у нее определенно есть... Но явно не по тому что он лучше взламывает - а по тому что это несколько программ в одной. За основу Крака в ней взят немного дописанный скрипт AppCrack. Плюшка? Нет. Симбеоз - AppBox есть вторая попытка AppCrack'а придти на замену Crackulous'у. В первый раз когда Crackulous приостановился в развитии, это не вышло, помешал Install0us... Сейчас когда Install0us прекратил развиваться, почему бы не попытаться забрать его лавры себе? Шансы есть, осталось лишь найти желание разработчиков... Внедрить в AppBox Updatr, дабы возместить то чего все ждали от Install0us 3.0, и продолжать развивать AppCrack в сторону новых систем DRMv0.7 и Fat Binnary.Ну чтож будем ждать и уповать на обновления.

Скачать deb пакет можно из нашего репо... вот только не утомитесь с зависимостями...

Во первых AppBox нуждается во всех пакетах Install0us'а...

А во вторых сам скрипт для кряка нуждается еще и в своих:

И итого у нас получается нехилый списочек:

- Erica Utilities

- Darwin CC Tools

- GNU Debugger

- Core Utilities

- gawk

- APT 0.6 Transitional

- SQLite 3.x

- SQLite 3.x Libraries

- zip

- unzip

- UUID Generator

- OpenSSL

- cURL

- sed

[HR="1"][/HR]

DeCript (IDCrack)

[HR="1"][/HR]Оооо да... Куда же мы без OpenSource скрипта, следующий метод для или просто любопытных, или ТрутЪ Хакеров.

Во первых, этот способ не требует каких либо конкретных программ, т.е. так можно взламывать даже на S_Light Custom'ах.

Во вторых, в этом способе открытый код - можете сами его поправить или дописать.

Для взлома нужны пакеты:

- com.ericasadun.utilities

- gdb

- gawk

- zip

- ldid

- odcctools

Взлом делается в два шага:

1)Найти программу

find /var/mobile/Applications/ -iname *.app |

2)Взломать программу.

./DCrypt.sh "Monkey Ball" |

Как вы уже видите будет использоваться скрипт DCript.sh

DCript.sh | |

|---|---|

|

Используя этот метод можно отдельно сохранить IDCrypt используя примочку - AppExec, который так же можно сжать используя AdHoc Helper

AdHoc Helper | |

|---|---|

|

[HR="1"][/HR]

Советы мастеров

[HR="1"][/HR]

Совет №1

Вставляем картинку с лого

Как я думаю все знают, есть три типа людей: Вставляем картинку с лого

Первые - Хакеры, на белых конях, которые покупают программы и взламывают их для всех...

Вторые - Пользователи, просто любят Хакеров, за все счастье, что они принесли. И этой благодарности Хакерам хватает.

Третьи - Комунисты... которые просто перекидывают чужие крями с ресурса на ресурс... Но это конечно не значит, что они поголовно "просто_не_хорошие_люди", большенство из них - просто распространяют труды хакеров.... но ведь есть и те кто хотят себе кусок пирога...

Лично я считаю долгом защищать приложения от них. Как правило такие люди не важно знакомы с понятием взлома, и архитектурой IPA, по этому самая элементарная защита - уже хорошо. Мы например будем использовать картинку.

Все предельно просто - перед тем как взламывать приложение, вам надо найти в его рабочей папке (//va/mobile/****-****-****-****/%Application%.app/) картинку которая используется при загрузке, и отредактировать ее.

Важно:

-Редактировать необходимо на компьютере.

-Изменять размер изображения нельзя.

-Нельзя нарушать альфа канал PNG (прозрачность)

Чтобы всего этого избежать советую использовать Photoshop или тем кто не особо с ним дружит - Paint.NET. Т.е. в графическом редакторе мы просто открываем ниже приведенное лого как новый слой изображения. Смотрим как выглядит, при необходимости стираем какие-либо детали на оригинале. Сливаем слои. Сохраняем в том же формате в каком было оригинальное изображение (Глубину цвета ставим на Авто, порог прозрачности - 128)

При особой необходимости используем программу iphonePNG.

Лого iGuides |

|---|

|

Совет №2

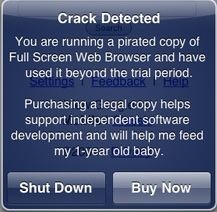

Побеждаем всплывающие окна.

Побеждаем всплывающие окна.

Всплывающие окна стали весьма не хилой защитой в приложениях... например все помнят Comic Reader Mobi который очень долго никому не удавалось победить... все дело было в постоянно всплывающем окне, что версия - пиратская. Как ее тольео люди не пытались бить... и вырывали целые куски кода, что приводило к тому что программа работала ровно 10-15 минут, удаляли окошечко - теперь оно не мешало читать, но вот управление все равно отключалось...

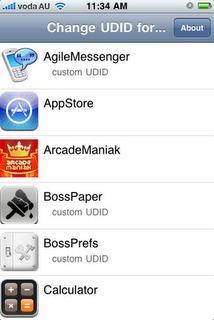

Всплывающие окна стали весьма не хилой защитой в приложениях... например все помнят Comic Reader Mobi который очень долго никому не удавалось победить... все дело было в постоянно всплывающем окне, что версия - пиратская. Как ее тольео люди не пытались бить... и вырывали целые куски кода, что приводило к тому что программа работала ровно 10-15 минут, удаляли окошечко - теперь оно не мешало читать, но вот управление все равно отключалось...Но способы есть. Для начала поймем суть проблемы - UDID (Unique Device IDentifier)- Уникальный Идентификационный Номер Устройства. Суть в том что программа отправляет его на свой сервер чтобы проверить, а покупали ли программу с этого устройства? И если на сервере нет записи об этой покупке - дяденька, идите лесом.

Но, почему бы тогда не сообщать серверу "Правильный ID"?

Тут есть одна преграда. Обходить ее или нет - дело самого Хакера. А наше дело объяснить как это сделать.

1) Необходимо узнать свой ID, т.е. тот с которого была совершена покупка. Но не забываем что ID - номер устройства. А покупка производится с учетной записи, которая не привязана к девайсу. Вариант, что UDID попадает на сервер разработчика при покупке отпадает: при покупке нет никакой возможности угадать на какой девайс будет установлена программа, и узнать его UDID невозможно. Кроме того по пользовательскому соглашению приватности Apple не имеет права передавать какую-либо информацию разработчикам. Это уже очень хорошо! Просто поверте на слово, что это очень хорошо...

2)Раз первый вариант отпал, остается только второй - UDID попадает к разработчику при первом включении программы. А это воовсе замечательно!

Теперь правда немного о том как мы будем обманывать. тут нам поможет программа из Сидии UDIDFaker, кажись лежала в Репозитории Саурика. Суть ее в том что она позволяет менять UDID для определенной программы, т.е. перехватывает запрос программы и отвечает тем идентификатором, который ввел пользователь. Итого: мы можем менять UDID для любой программы, т.е. мы можем отправить на сервер любой ID номер какой захотим. И при этом будем его знать... Ну а коли мы знаем какой UDID считается у разработчика лицензионным, что нам мешает сообщать его же, но уже с другого устройства? Ну думаю первичный смысл всем понятен:

Теперь правда немного о том как мы будем обманывать. тут нам поможет программа из Сидии UDIDFaker, кажись лежала в Репозитории Саурика. Суть ее в том что она позволяет менять UDID для определенной программы, т.е. перехватывает запрос программы и отвечает тем идентификатором, который ввел пользователь. Итого: мы можем менять UDID для любой программы, т.е. мы можем отправить на сервер любой ID номер какой захотим. И при этом будем его знать... Ну а коли мы знаем какой UDID считается у разработчика лицензионным, что нам мешает сообщать его же, но уже с другого устройства? Ну думаю первичный смысл всем понятен:-Заменил UDID.

-Включил программу, дабы она отослала запрос на сервер.

-Взломал CryptID, отвязал от Аккаунта.

-Установил на другой девайс

-Заменил UDID, на тот который использовался в первый раз.

-Включил программу, словил счастье.

А теперь о проблемах которые могут возникать:

Вариант №1 - UDID прописывается в файл CryptID, и стало быть на конечном устройстве UDIDFaker не нужен, он даже не будет спрашивать. НО все не так хорошо как казалось бы. Не забываем что CryptID удаляется в ходе отвязки от аккаунта, а значит программа отправит пустой запрос на сервер, и программа снова будет пиратской.

Выходи из проблемы - Использовать DCrypt настроенный чтобы не полностью удалять IDCrypt.

Вариант №2 - Вместе с UDID, на сервер отправляется ECID (просто другие идентификаторы отправлять - незаконно). А вот ECID уже подделать не удастся...

[admin="fox_sash"]

Ждем также советов наших "бывалых" релизеров

Будем пополняться и развиваться!

[/admin] Будем пополняться и развиваться!

Раздел:

iOS Support

Автор:

JagdCrab

22 марта 2010, 17:56

Ответы