Компания-поставщик решений для обеспечения кибербезопасности использовала несколько уязвимостей нулевого дня в Windows, Chrome и Firefox для внедрения шпионского ПО. Об этом сообщило издание TechCrunch со ссылкой на исследователей безопасности Google.

Исследователи Google узнали о платформе эксплуатации Heliconia после того, как получили анонимную заявку в программу отчетов об ошибках Chrome. Они проанализировали фреймворк и нашли в его исходном коде подсказки, свидетельствующие о том, что вероятным разработчиком программного обеспечения был Variston IT.

Это компания-разработчик решений для защиты от кибератак. «Наша команда состоит из самых опытных экспертов отрасли. Мы молодая, но быстрорастущая компания», — говорится на веб-сайте Variston IT.

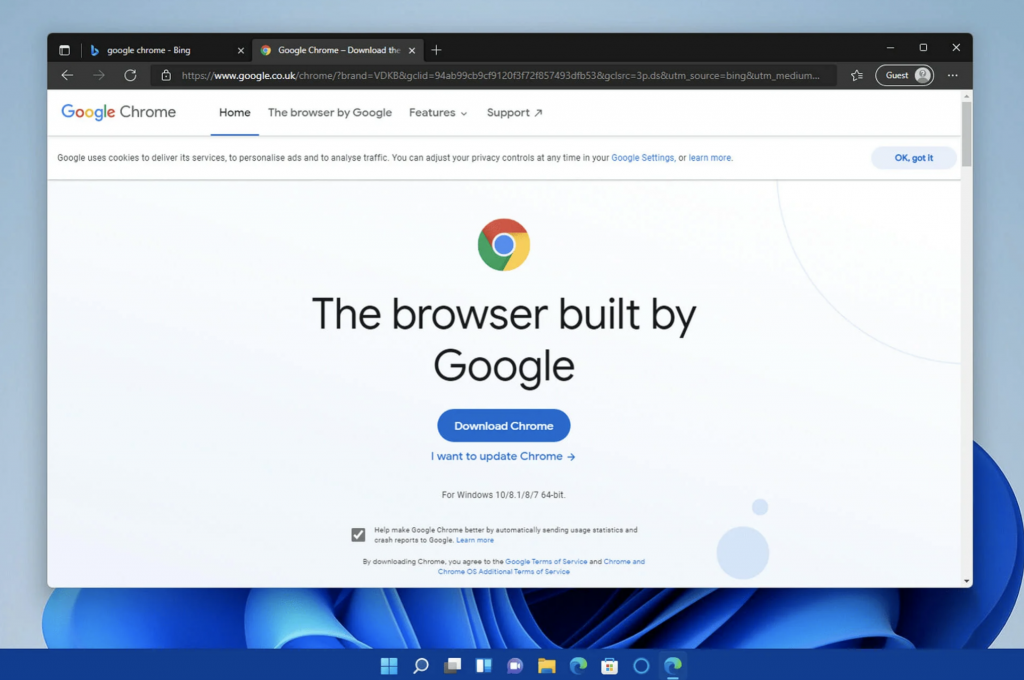

Heliconia состоит из трех отдельных платформ эксплуатации: одна содержит эксплойт для ошибки рендерера Chrome, другая развертывает вредоносный PDF-документ, содержащий эксплойт и еще один фреймворк, содержащий набор эксплойтов для Firefox под компьютеры на Windows и Linux.

Google отмечает, что Heliconia эффективна против версий Firefox с 64 по 68. Разработчики предполагают, что он использовался еще в декабре 2018 года, когда Firefox 64 был только выпущен.

Google заявила, что, не видела, чтобы найденные ошибки активно использовались. Google, Microsoft и Mozilla исправили ошибки в начале 2021 и 2022 годов.

Google заявил в своем блоге, что коммерческое шпионское ПО, такое как инфраструктура Heliconia, содержит возможности, которые когда-то были доступны только правительствам. Эти возможности включают скрытую запись звука, совершение или перенаправление телефонных звонков и кражу данных, таких как текстовые сообщения, журналы вызовов, контакты и подробные данные о местоположении GPS с устройства цели.

ИТ-директор Variston Ральф Вегнер сказал TechCrunch, что компания не знала об исследованиях Google и не может подтвердить их результаты, но «была бы удивлена, если бы такой эксплойт был найден в широком применении».